Imaginez un monde où chaque clic que vous faites sur internet pourrait disparaître dans l’ombre, hors de portée des regards indiscrets. C’est exactement ce que promet le navigateur Tor, un outil aussi fascinant que controversé. Utilisé par des activistes pour contourner la censure, par des utilisateurs soucieux de leur vie privée, mais aussi par ceux qui explorent les recoins sombres du web, Tor intrigue autant qu’il inquiète. Alors, qu’est-ce que ce mystérieux logiciel, et pourquoi suscite-t-il autant de débats dans l’univers des cryptomonnaies ?

Le Navigateur Tor : Une Plongée dans l’Anonymat Numérique

Le navigateur Tor, ou *The Onion Router* (le routeur en oignon), est bien plus qu’un simple logiciel de navigation. Initialement conçu par la marine américaine pour protéger des données sensibles, il est aujourd’hui un symbole de liberté numérique… ou d’opacité, selon le point de vue. Dans cet article, nous allons explorer son fonctionnement, ses usages dans le monde de la blockchain, et répondre aux questions qui brûlent les lèvres : est-il légal ? Peut-on vraiment être pisté ? Préparez-vous à un voyage captivant dans les méandres du web anonyme.

Comment Fonctionne Tor ? Les Secrets du Routage en Oignon

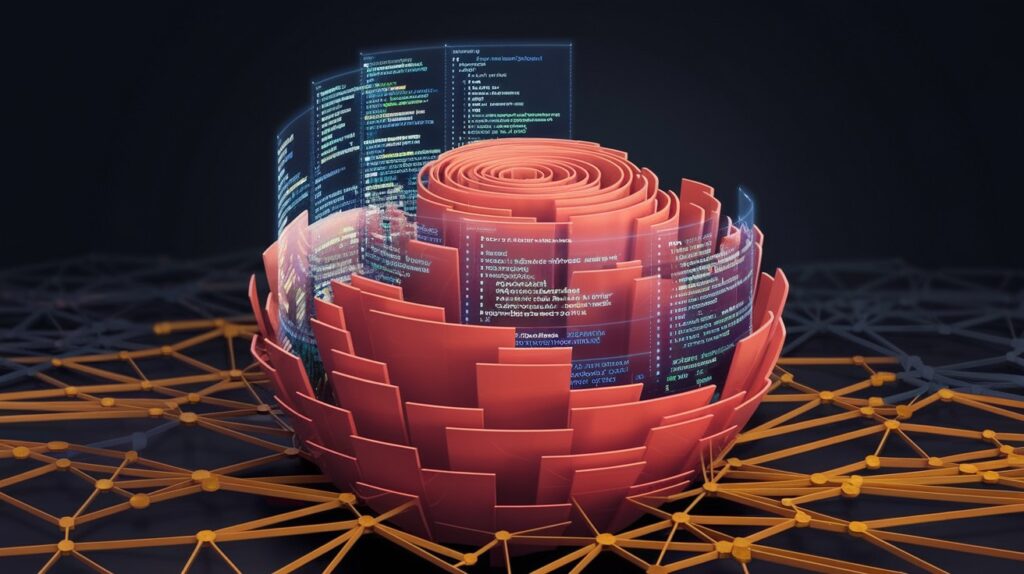

À la base de Tor se trouve une technologie appelée **routage en oignon**. Mais qu’est-ce que cela signifie ? Imaginez votre connexion internet comme une lettre que vous envoyez : au lieu de prendre un chemin direct, elle passe par plusieurs bureaux de poste, chacun ajoutant une couche de mystère avant de la transmettre. C’est ainsi que Tor fonctionne : il envoie vos données à travers un réseau de serveurs bénévoles, appelés nœuds, en les enveloppant dans plusieurs couches de chiffrement.

Concrètement, quand vous utilisez Tor, vos données voyagent jusqu’à un **nœud d’entrée**, puis un **nœud intermédiaire**, avant d’atteindre un **nœud de sortie**. À chaque étape, une couche de chiffrement est retirée, rendant presque impossible la traçabilité de votre point d’origine. Bonus ? Tor ne conserve ni historique, ni cookies, renforçant ainsi votre anonymat.

Les étapes clés du routage en oignon :

- Vos données sont chiffrées plusieurs fois avant de quitter votre appareil.

- Elles passent par au moins trois nœuds, chacun déchiffrant une couche.

- Le nœud de sortie envoie les données à leur destination finale, sans connaître leur origine.

Ce système est particulièrement utile pour accéder aux sites en **.onion**, ces adresses spécifiques au dark web qui échappent aux moteurs de recherche classiques. Mais attention : si l’anonymat est renforcé, il n’est pas absolu, comme nous le verrons plus loin.

La Preuve de Travail : Une Défense Contre les Abus

Depuis août 2023, Tor a intégré un mécanisme ingénieux : la **preuve de travail** (*proof-of-work*), un concept familier aux amateurs de Bitcoin. Face à des attaques visant à surcharger ses services, Tor a décidé de rendre la vie plus difficile aux bots malveillants. Comment ? En demandant aux utilisateurs de résoudre des défis numériques avant d’accéder à certains services sous pression.

Cette approche ressemble à un système de tickets : plus le réseau est sollicité, plus le défi devient complexe. Les utilisateurs légitimes, prêts à faire un petit effort, passent en priorité, tandis que les attaquants, cherchant à inonder le système, se retrouvent bloqués par le coût de ces calculs. Une idée brillante, qui rappelle les bases de la blockchain, mais adaptée à la protection de l’anonymat.

La preuve de travail de Tor est dynamique : les clients doivent prouver leur effort, comme un enchérisseur qui mise sur son accès.

Pavel Zoneff, directeur de la communication stratégique du Projet Tor

Tor et la Blockchain : Une Alliance pour la Confidentialité

Dans l’univers des cryptomonnaies, où la décentralisation et l’anonymat sont des pilares, Tor joue un rôle crucial. Si les transactions sur une blockchain comme Bitcoin sont pseudonymes, elles ne cachent pas forcément votre adresse IP. C’est là que Tor entre en jeu : en masquant votre localisation, il empêche quiconque de relier vos activités en ligne à votre portefeuille numérique.

Un exemple concret ? Les utilisateurs de **Monero**, une cryptomonnaie axée sur la confidentialité, exploitent Tor pour connecter leurs portefeuilles à des nœuds distants. En configurant un serveur personnel avec un service caché Tor, ils récupèrent leurs données de transaction sans exposer leur IP. Résultat : une couche supplémentaire de protection dans un monde où la surveillance est omniprésente.

Pourquoi Tor est-il prisé dans la blockchain ?

- Il protège l’identité des utilisateurs derrière les transactions.

- Il empêche la surveillance par les fournisseurs d’accès internet.

- Il renforce la sécurité des portefeuilles et des nœuds décentralisés.

Est-il Illégal d’Utiliser Tor ?

Rassurez-vous : télécharger et utiliser Tor n’a rien d’illégal en soi. C’est un outil, comme un couteau de cuisine : tout dépend de ce que vous en faites. Si certains s’en servent pour des activités criminelles – achats sur le dark web ou piratage – d’autres l’utilisent pour des raisons légitimes, comme contourner la censure dans des pays autoritaires ou protéger leurs données personnelles.

Cela dit, son association avec le dark web peut attirer l’attention des autorités. Dans certains pays, le simple fait de l’utiliser pourrait être mal vu, même sans preuve d’activité illicite. La légalité dépend donc du contexte et de l’usage.

Tor Peut-il Être Détecté ou Traqué ?

Tor offre un niveau d’anonymat impressionnant, mais il n’est pas infaillible. Votre fournisseur d’accès peut savoir que vous utilisez Tor – il verra le trafic vers un nœud d’entrée – sans pour autant connaître vos activités. En revanche, le **nœud de sortie**, dernier maillon avant votre destination, peut voir une partie de vos données si le site visité n’est pas sécurisé (*http* au lieu de *https*).

Et les forces de l’ordre ? Avec des ressources avancées, comme celles du FBI, elles peuvent parfois corréler des données issues des nœuds de sortie ou exploiter des erreurs humaines (connexion à un compte personnel identifiable, par exemple). Bref, Tor complique la tâche, mais ne rend pas invisible.

Comment Télécharger et Installer Tor ?

Obtenir Tor est un jeu d’enfant. Rendez-vous sur le site officiel, choisissez la version adaptée à votre système (Windows, macOS, Linux ou Android), et suivez les instructions d’installation. En quelques clics, vous voilà prêt à explorer le web sous le manteau de l’anonymat.

Petit conseil : pour une sécurité optimale, optez pour les paramètres les plus stricts. Cela peut désactiver certaines fonctionnalités (polices, images), mais garantit une confidentialité maximale.

Pourquoi Tor Est-il Si Lent ?

Si vous avez déjà utilisé Tor, vous avez sans doute remarqué sa lenteur. Avec plus d’un million d’utilisateurs quotidiens et seulement 6000 relais pour gérer le trafic, le réseau est souvent sous tension. Ajoutez à cela le détour volontaire par des serveurs disséminés dans le monde, et vous obtenez des délais inévitables.

Mais il y a une solution : contribuer au réseau en devenant un relais vous-même. Plus de nœuds signifie plus de fluidité. Un geste altruiste pour accélérer votre propre navigation tout en aidant la communauté !

Chaque relais ajouté au réseau Tor est une pierre qui renforce l’édifice de la liberté numérique.

Un bénévole anonyme du réseau Tor

Nous pourrions continuer à explorer Tor pendant des heures – ses implications éthiques, ses limites techniques, ou encore ses anecdotes les plus folles. Mais pour l’instant, retenons ceci : c’est un outil puissant, à double tranchant, qui redéfinit notre rapport à la vie privée et à la sécurité en ligne, surtout dans l’univers des cryptomonnaies. Alors, prêt à plonger dans l’oignon ?