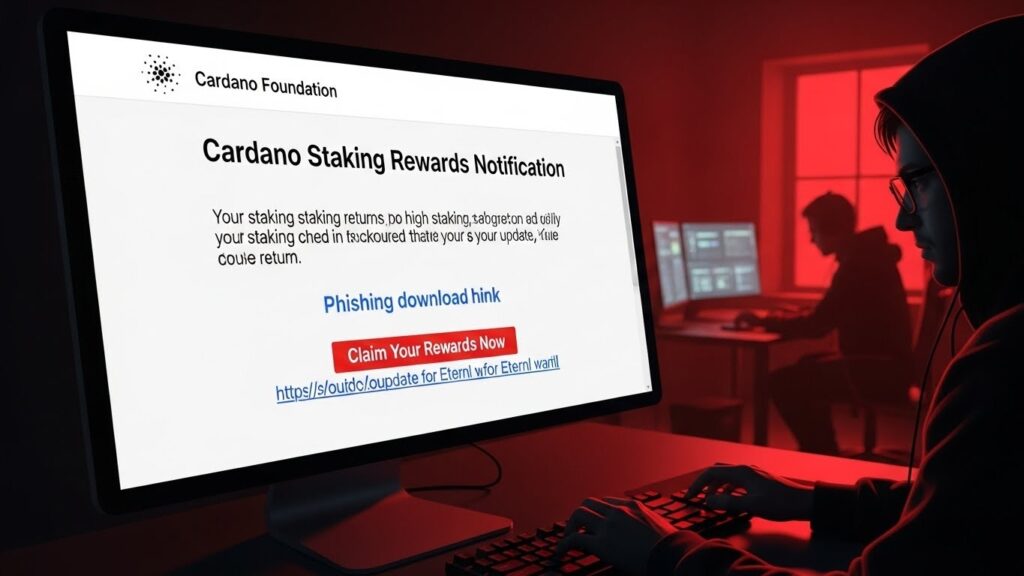

Imaginez recevoir un email parfaitement rédigé, avec des références précises à des projets récents de l’écosystème Cardano, vous promettant des récompenses alléchantes en tokens NIGHT et ATMA via un nouveau programme de staking. Vous cliquez, téléchargez ce qui semble être la dernière version d’Eternl Desktop… et sans le savoir, vous venez d’ouvrir la porte de votre ordinateur à des cybercriminels. C’est exactement ce qui se passe en ce moment même.

En ce début janvier 2026, une campagne de phishing particulièrement bien ficelée cible les détenteurs de Cardano (ADA). Elle ne se contente pas de voler des phrases de passe : elle installe un logiciel d’accès distant qui donne aux attaquants un contrôle total sur votre machine. Et le pire ? Tout cela se fait en silence, sans alerte suspecte.

Une arnaque qui mise sur la crédibilité et la sophistication

Ce qui rend cette attaque particulièrement dangereuse, c’est son niveau de professionnalisme. Les emails ne comportent ni fautes d’orthographe ni formulation douteuse. Au contraire, ils utilisent un ton officiel et intègrent des éléments très spécifiques à l’univers Cardano pour gagner la confiance des victimes.

Les messages font référence au programme Diffusion Staking Basket et promettent des récompenses en tokens NIGHT et ATMA, deux projets liés à l’écosystème, notamment au sidechain Midnight. Ces détails ne sont pas choisis au hasard : ils exploitent l’intérêt actuel de la communauté pour les nouveautés en gouvernance et staking.

Les attaquants weaponisent les récits de gouvernance cryptocurrency et les références spécifiques à l’écosystème pour distribuer des outils d’accès clandestins.

Comment fonctionne précisément le piège technique

Le lien fourni dans l’email redirige vers un domaine récemment enregistré : download.eternldesktop.network. À première vue, rien ne semble anormal. Le site propose un fichier Eternl.msi de 23,3 Mo, qui passe pour l’installateur officiel de la version desktop du wallet Eternl.

Mais une analyse approfondie, menée notamment par le chercheur en sécurité Anurag, révèle la supercherie. Ce fichier MSI contient en réalité un outil légitime détourné : LogMeIn Resolve, rebaptisé GoTo Resolve, un logiciel professionnel de gestion et d’assistance à distance.

Lors de l’exécution, l’installateur dépose un exécutable nommé unattended-updater.exe et crée une structure de dossiers dans Program Files. Il génère ensuite plusieurs fichiers de configuration JSON qui activent le mode unattended, c’est-à-dire accès sans interaction de l’utilisateur.

Les éléments clés du malware identifiés :

- Fichier MSI piégé de 23,3 Mo distribué via un domaine neuf

- Exécutable unattended-updater.exe avec nom d’origine masqué

- Configuration unattended.json activant l’accès distant silencieux

- Connexion aux serveurs GoTo Resolve avec credentials codées en dur

- Transmission d’informations système en JSON vers les attaquants

Une fois installé, le logiciel établit une connexion persistante avec l’infrastructure de GoTo Resolve. Les attaquants peuvent alors prendre le contrôle complet de la machine : exécuter des commandes, installer d’autres malwares, capturer les frappes clavier, ou directement accéder aux wallets crypto ouverts.

Pourquoi Cardano est particulièrement visé

Cardano attire depuis plusieurs années une communauté technique et engagée, très active dans le staking et la gouvernance. Avec l’arrivée de projets comme Midnight et les discussions autour des tokens NIGHT, l’écosystème vit un moment d’effervescence qui attire aussi les escrocs.

Les utilisateurs de Cardano ont l’habitude de déléguer leurs ADA et de participer à des pools. Ils sont donc plus enclins à télécharger des outils avancés pour gérer leurs délégations ou explorer de nouvelles opportunités. C’est précisément cette habitude que les attaquants exploitent.

Eternl, en tant que wallet léger très apprécié pour sa compatibilité avec les hardware wallets et ses fonctionnalités de staking avancées, représente une cible idéale. Une version desktop officielle n’existe pas encore largement diffusée, ce qui laisse une ouverture parfaite pour une contrefaçon crédible.

Les conséquences potentielles pour les victimes

Un accès distant non détecté est l’une des pires menaces pour un détenteur de cryptomonnaies. Contrairement à un simple phishing de seed phrase, les attaquants n’ont même pas besoin que vous saisissiez vos clés privées.

Ils peuvent attendre patiemment que vous ouvriez votre wallet, capturer vos actions à l’écran, enregistrer vos frappes, ou même utiliser des outils pour extraire directement les données depuis la mémoire de l’application.

- Vol complet de portefeuille sans interaction supplémentaire

- Installation de keyloggers ou de ransomwares

- Utilisation de la machine comme relais pour d’autres attaques

- Perte totale de confidentialité des transactions futures

Dans le monde crypto, où les transactions sont irréversibles, une telle compromission peut signifier la perte définitive de tous ses avoirs.

Comment se protéger concrètement contre cette menace

La première règle reste inchangée : ne jamais télécharger un logiciel wallet depuis un lien reçu par email, même si le message semble parfaitement légitime.

Voici une série de bonnes pratiques à adopter immédiatement :

- Vérifiez toujours les sources officielles : site Eternl.io, GitHub officiel, annonces sur les canaux vérifiés

- Utilisez exclusivement les liens bookmarkés ou tapés manuellement

- Activez l’authentification à deux facteurs partout où c’est possible

- Préférez les hardware wallets pour stocker vos ADA principaux

- Installez un antivirus à jour capable de détecter les comportements suspects

- Méfiez-vous des domaines récemment créés (vérifiable via whois)

- N’activez jamais l’accès distant sur votre machine personnelle

Pour les utilisateurs avancés, il est recommandé de vérifier les signatures numériques des installateurs et de comparer les hashes avec ceux publiés officiellement.

La sécurité dans les cryptomonnaies repose avant tout sur la vigilance personnelle. Aucun projet sérieux ne vous demandera de télécharger un logiciel via un email non sollicité.

Le contexte plus large des attaques par accès distant

Cette campagne n’est malheureusement pas isolée. L’utilisation détournée d’outils légitimes comme TeamViewer, AnyDesk ou GoTo Resolve est devenue une tendance préoccupante dans les attaques ciblant les détenteurs de crypto.

Ces logiciels, conçus initialement pour l’assistance technique professionnelle, offrent un contrôle total une fois installés en mode unattended. Les cybercriminels les préfèrent car ils passent souvent inaperçus aux antivirus classiques qui les considèrent comme légitimes.

On observe une montée en puissance de ces attaques depuis 2024, avec des campagnes similaires visant MetaMask, Phantom (Solana) ou encore Keplr (Cosmos). Le secteur crypto reste une cible prioritaire en raison de la nature irréversible des transferts.

Que font les équipes officielles face à cette menace

Du côté d’Eternl, les développeurs ont très probablement été alertés de cette campagne. Il est attendu qu’ils publient rapidement un communiqué officiel pour mettre en garde la communauté et préciser les canaux de distribution légitimes.

La fondation Cardano et les principaux acteurs de l’écosystème (Input Output Global, Emurgo) ont également l’habitude de relayer ce type d’alertes via leurs canaux officiels. Suivez leurs comptes vérifiés pour rester informé.

Plus globalement, la communauté crypto développe des outils de vérification décentralisée et des listes noires de domaines malveillants. Des initiatives comme CryptoScamDB ou les alertes de WalletGuard contribuent à limiter la portée de ces campagnes.

Conclusion : la vigilance reste la meilleure défense

Cette nouvelle campagne de phishing visant Cardano nous rappelle une vérité essentielle : dans le monde des cryptomonnaies, la technologie la plus avancée ne protège pas contre l’erreur humaine. Les attaquants misent précisément sur notre enthousiasme et notre confiance.

Prenez le temps de vérifier chaque action, même quand l’offre semble trop belle ou parfaitement légitime. Votre sécurité – et celle de vos avoirs – en dépend directement.

Restez vigilants, partagez cette information autour de vous, et contribuons collectivement à rendre l’écosystème plus sûr pour tous.

(Article mis à jour le 3 janvier 2026 suite aux dernières informations disponibles)